本帖最后由 adminlily 于 2020-12-5 17:10 编辑

安全加固iTop基于PHP,其内容由web-服务器提供。

此页面引用PHP和web-服务器配置将增强iTop安装的安全。

使用https

您应该仅使用https协议来提供页面。

如Wikipedia所述:它可以防止中间人攻击。客户和服务器之间的双向通信加密可防止窃听和篡改通信。

防止会话被盗

尽管从安全角度来看,PHP默认配置非常相关,但它可能是增强:对于这些条目,您应该变更为默认价值:

session.cookie_httponly

为了防止恶意javascript代码嗅探用户的会话,您应该启用session.cookie_httponly(请参阅[ :8082/bin/view/2%20%E7%B3%BB%E7%BB%9F%E7%AE%A1%E7%90%86/2.5%20%E4%BC%98%E5%8C%96%E8%BF%9B%E9%98%B6/2.5.7%20%E5%AE%89%E5%85%A8%E5%8A%A0%E5%9B%BA/#ini.session.cookie-httponly]PHP文档[/url])

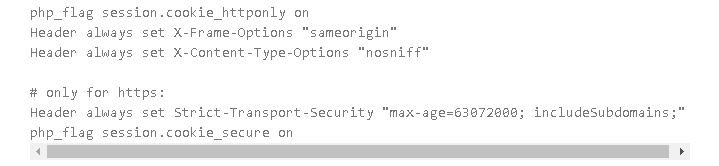

您可以在使用session.cookie_httponly = 1的php.ini中执行此操作,也可以在php_flag session.cookie_httponly启用的apache中执行此操作。

session.cookie_secure

如果使用https,则应启用此指令,以便仅通过安全连接发送cookie,请参阅[ :8082/bin/view/2%20%E7%B3%BB%E7%BB%9F%E7%AE%A1%E7%90%86/2.5%20%E4%BC%98%E5%8C%96%E8%BF%9B%E9%98%B6/2.5.7%20%E5%AE%89%E5%85%A8%E5%8A%A0%E5%9B%BA/#ini.session.cookie-secure]PHP文档[/url].

其他http标头

尽管不像以前的配置那样重要,但是您可以在Web服务器中配置这些http标头,以便添加安全的额外层。由于此页面尽量保持简单,因此此处提到的标题通常可以进行微调以使其更具限制性。

以下示例适用于apache,并且需要mod标头,但所有主流网络服务器均提供了一种配置方法。

严格网络安全

Header always set Strict-Transport-Security "max-age=63072000; includeSubdomains;" env=HTTPS

这告诉浏览器应仅使用HTTPS而不是HTTP对其进行访问。[ /en-US/docs/Web/HTTP/Headers/Strict-Transport-Security]更多信息[/url]

X框架选项

Header always set X-Frame-Options "sameorigin"

这指示是否应允许浏览器在<frame>,<iframe>,<embed>或<对象>中呈现页面。[ /en-US/docs/Web/HTTP/Headers/X-Frame-Options]MDN文档[/url].

X内容类型选项

Header always set X-Content-Type-Options "nosniff"

这允许选择不进行MIME类型嗅探(不应更改Content-Type标头中宣传的MIME类型),[ /en-US/docs/Web/HTTP/Headers/X-Content-Type-Options]MDN文档[/url].

内容-安全-策略

这有助于检测和缓解跨站点脚本(XSS)和数据注入攻击。

当心:此标头将阻止任何未经授权的领域,这使正确配置更加困难。 MDN上有一篇很棒的文章:[ /en-US/docs/Web/HTTP/CSP]内容安全策略(CSP)[/url],您应该参考它以执行正确的配置。

基本的配置可能是

Header set Content-Security-Policy "default-src 'self' [ ttp://www.itophub.io]www.itophub.io[/url];script-src 'self' [ ttp://www.itophub.io]www.itophub.io[/url] 'unsafe-inline' 'unsafe-eval' blob:; style-src 'self' 'unsafe-inline';img-src 'self' data: blob: [ ttp://www.itophub.io]www.itophub.io[/url] "

但是,例如,如果您使用Recaptcha或其他代码,则还必须允许“ [ ]www. [/url]”和“ [ ]www.gstatic.com[/url]”:

Header set Content-Security-Policy "default-src 'self' [ ttp://www.itophub.io]www.itophub.io[/url];script-src 'self' [ ]www. [/url] [ ]www.gstatic.com[/url] [ ttp://www.itophub.io]www.itophub.io[/url] 'unsafe-inline' 'unsafe-eval' blob:; style-src 'self' 'unsafe-inline';img-src 'self' data: blob: [ ttp://www.itophub.io]www.itophub.io[/url] "关于维护正确的配置的困难,我们在下面的示例中不包含此标头,但是如果您对额外的维护感到满意,则可以添加它。

完整的例子

|